El bastionado de redes y sistemas, conocido en inglés como hardening, es un proceso fundamental en ciberseguridad que implica reforzar la seguridad de dispositivos, redes y sistemas operativos. Su objetivo es minimizar vulnerabilidades, reduciendo así el riesgo de ataques cibernéticos.

Este método se basa en eliminar configuraciones innecesarias, aplicar parches de seguridad y garantizar la protección de los activos digitales frente a las amenazas constantes a las que se pueden enfrentar empresas y organizaciones.

¿Qué es el bastionado de redes y sistemas?

El bastionado consiste en implementar medidas técnicas y administrativas para blindar sistemas informáticos y redes contra ciberataques. Estas medidas incluyen desde configuraciones de seguridad estrictas hasta la eliminación de software obsoleto o servicios que no se utilicen. Es un proceso clave para garantizar la integridad, confidencialidad y disponibilidad de los datos en entornos digitales.

Los profesionales en Administración de Sistemas Informáticos en Red (ASIR) y especialista en Ciberseguridad juegan un papel fundamental en la implementación del bastionado. Si te interesa especializarte en estas áreas, este será uno de los temas principales de tu formación.

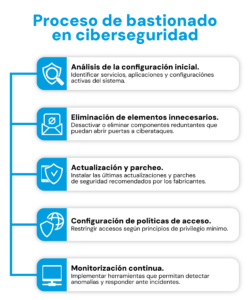

El proceso de bastionado consta de varias fases esenciales que garantizan un entorno seguro:

La ciberseguridad no es estática, por lo que este proceso debe actualizarse regularmente.

¿Para qué sirve el bastionado de redes y sistemas?

El bastionado tiene múltiples objetivos, todos relacionados con la protección de la infraestructura tecnológica:

- Reducir riesgos de intrusión minimizando así las vulnerabilidades que pueden ser explotadas por ciberdelincuentes.

- Aumentar la resiliencia del sistema, lo que permite que los sistemas resistan mejor ante intentos de ataque.

- Proteger datos sensibles, garantizando la confidencialidad de la información, especialmente en entornos empresariales.

- Cumplir normativas de seguridad que aseguren que la organización cumple con estándares legales como el RGPD o ISO 27001.

Implementar estas prácticas es esencial en sectores como la banca, la salud y las telecomunicaciones, donde la información es especialmente sensible.

Acciones clave de buenas prácticas

El bastionado de redes no solo consiste en realizar ajustes técnicos, sino también en adoptar un enfoque estratégico que garantice una protección integral y duradera. A continuación, desarrollamos acciones clave que deben ser implementadas como parte de las buenas prácticas:

Desactivar servicios innecesarios

Una de las primeras acciones al bastionar una red es revisar y deshabilitar servicios o puertos que no estén en uso. Cada servicio activo puede convertirse en una puerta de entrada para un atacante si no está debidamente protegido. Algunas recomendaciones incluyen:

- Realizar un escaneo exhaustivo para identificar puertos abiertos innecesarios.

- Revisar servicios predeterminados en routers, switches y servidores, y deshabilitar los que no se utilicen.

- Configurar políticas de acceso que limiten el uso de estos servicios únicamente a usuarios o dispositivos autorizados.

Cambiar contraseñas predeterminadas

Muchos dispositivos de red, como routers y switches, vienen con contraseñas predeterminadas que son ampliamente conocidas por los atacantes. Es crucial:

- Cambiar inmediatamente las contraseñas por unas más robustas, preferentemente utilizando combinaciones alfanuméricas, caracteres especiales y longitudes superiores a 12 caracteres.

- Implementar políticas de caducidad para actualizar contraseñas periódicamente.

- Usar autenticación multifactor (MFA) siempre que sea posible.

Configurar firewalls y Sistemas de Detección/Prevención de Intrusiones (IDS/IPS)

- Configurar reglas específicas en el firewall para bloquear tráfico no deseado.

- Monitorizar tráfico entrante y saliente para identificar actividades sospechosas.

- Implementar firewalls tanto a nivel perimetral como en los hosts internos de la red para una defensa en profundidad.

Actualización de firmware y software

Las vulnerabilidades en software y firmware son uno de los objetivos principales de los atacantes. Para reducir estos riesgos:

- Mantener todos los dispositivos de red y sistemas operativos actualizados con los últimos parches de seguridad.

- Establecer procesos automáticos de actualización para minimizar la exposición a riesgos.

- Documentar las versiones del firmware y realizar pruebas en entornos controlados antes de implementar actualizaciones críticas.

Uso del cifrado en la transmisión de datos

El cifrado es fundamental para proteger la información sensible mientras viaja por la red. Para implementarlo correctamente:

- Activar protocolos seguros como HTTPS, SSH y VPN para comunicaciones remotas.

- Usar algoritmos de cifrado robustos, como AES-256, para proteger datos críticos.

- Configurar certificados digitales y asegurarse de que estén actualizados.

Auditorías y registros de seguridad

Las auditorías regulares y el monitoreo continuo de la red permiten detectar anomalías y responder rápidamente. Algunas acciones importantes son:

- Configurar sistemas de registro (logs) para capturar eventos clave en routers, switches y firewalls.

- Revisar periódicamente los registros para identificar patrones de comportamiento inusuales.

- Realizar auditorías de seguridad programadas para verificar el cumplimiento de las políticas y normas de bastionado.

Segmentación de la red

Dividir la red en segmentos más pequeños ayuda a contener ataques y proteger información sensible. Esto puede lograrse mediante:

- Implementar VLANs (Redes de Área Local Virtual) para separar el tráfico interno según su función.

- Configurar reglas de acceso estrictas entre segmentos utilizando firewalls internos.

- Aislar dispositivos críticos o sensibles del resto de la red.

Implementación de políticas de acceso basadas en principios de privilegio mínimo

Los usuarios y dispositivos deben tener únicamente los permisos necesarios para cumplir con sus tareas específicas. Para lograrlo:

- Configurar listas de control de acceso (ACL) en dispositivos de red.

- Implementar autenticación estricta para el acceso administrativo a los dispositivos de red.

- Revisar y ajustar regularmente los permisos otorgados para evitar accesos innecesarios.

Pruebas de penetración y simulacros de ataques

Realizar simulaciones de ataques permite identificar vulnerabilidades antes de que sean explotadas. Algunas recomendaciones incluyen:

- Contratar profesionales para realizar pruebas de penetración (pentesting) en la red.

- Ejecutar simulacros periódicos de ataques para evaluar la capacidad de respuesta del equipo.

- Implementar soluciones correctivas con base en los resultados obtenidos.

Adoptar estas acciones no solo fortalece la seguridad de las redes, sino que también asegura el cumplimiento de normativas y estándares internacionales.

En DIGITECH FP, somos conscientes de la importancia de estas competencias y nos dedicamos a formar a los profesionales del futuro. Si te apasiona la tecnología y quieres especializarte en áreas como Redes y Sistemas o Ciberseguridad, te ofrecemos una formación práctica y adaptada a las necesidades reales del sector. ¡El futuro de la ciberseguridad empieza aquí, contigo!